포렌식 교육 3주차 문제에 해당하는 N0Named Wargame의 포렌식 분야 문제인

[B] 유출된 자료 거래 사건[4] 문제 풀이입니다.

N0Named Wargame 사이트는 다음과 같습니다. (그림 클릭 시 이동)

해당 문제는 [B] 유출된 자료 거래 사건[3] 문제와 이어지는 문제입니다.

[B] 유출된 자료 거래 사건[3] 문제 풀이는 다음 사이트를 참고하세요

https://bgm2020.tistory.com/31

[포렌식] N0Named Wargame [B] 유출된 자료 거래 사건[3] 문제 풀이 | FTK Imager - AccessData, 윈도우 이벤트

포렌식 교육 3주차 문제에 해당하는 N0Named Wargame의 포렌식 분야 문제인 [B] 유출된 자료 거래 사건[3] 문제 풀이입니다. N0Named Wargame 사이트는 다음과 같습니다. (그림 클릭 시 이동) 해당 문제는

bgm2020.tistory.com

필요한 도구

우선 가장 기본적인 포렌식 툴인

FTK Imager - AccessData

(https://accessdata.com/product-download/ftk-imager-version-4-5)

FTK Imager Version 4.5

AccessData provides digital forensics software solutions for law enforcement and government agencies, including the Forensic Toolkit (FTK) Product.

accessdata.com

파일 안에 암호화된 가상 디스크를 만들거나

파티션이라든지 완전한 기억 장치를 사전 부팅 인증을 사용하여 암호화할 수 있는

VeraCrypt

(https://www.veracrypt.fr/en/Downloads.html)

VeraCrypt - Free Open source disk encryption with strong security for the Paranoid

www.veracrypt.fr

문제 풀이

자 그러면, 문제 풀이를 시작하겠습니다.

(이번 문제는 어려웠습니다. ㅠㅠ 저도 암호가 담긴 파일의 위치 힌트를 받아서 문제를 풀 수 있었습니다.)

구매했던 자료를 활용하기 위한 계획을 세웠다고 하면서,

해당 내용이 담긴 문서를 하드 어딘가에 암호화해두어 숨겨두었다고 합니다.

우선, 하드 암호화라는 부분에서 힌트를 얻을 수 있는데요,

저번 2번 문제를 풀면서 검색기록을 볼 수 있었는데 그 때,

veracrypt에 관한 검색 기록이 있습니다.

veracrypt를 통해서 하드 어딘가에 파일을 암호화해서 숨겨두었다는 점을 알 수 있습니다.

우선, 암호화를 풀기 위해서는 숨겨둔 파일을 찾아야 하고 복호화 키를 찾아야 합니다.

문서를 작성하긴 했으므로 로그 기록에 남아 있을 것 같아 문서 파일을 찾으려고 시도했습니다.

너무 많으니 무작정 찾는 것이 아닌, Confidential_Doc.hwp 파일을 다운 받은 시점을 기점으로

이후에 작성되었을 것이라 생각하고 그 이후에 만들어진 문서 파일들을 살펴봤습니다.

그 결과,

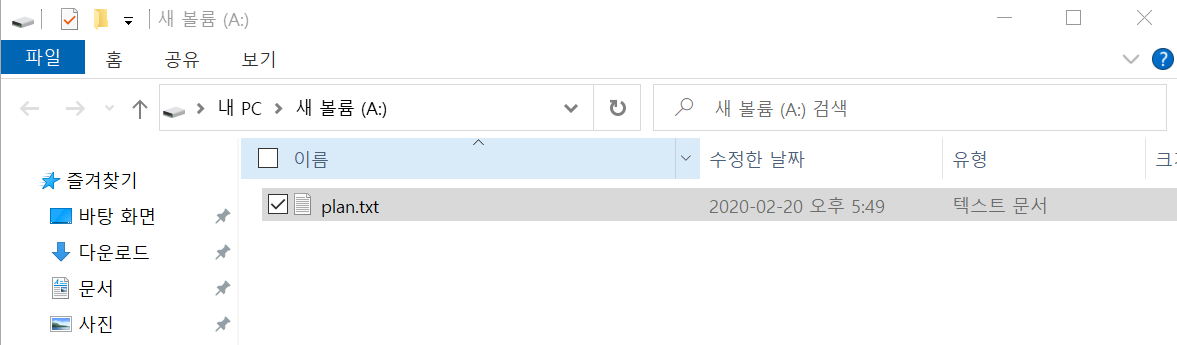

Confidential_Doc.hwp -> todaysmemo.hwp 로 바꾸고,

todaysmemo.hwp를 삭제하고,

새 텍스트 문서 plan.txt를 만드는 것을 발견할 수 있었습니다.

아마 이 파일이 계획이 담긴 문서인 것 같습니다만, 해당 파일은 이후에 삭제된 로그가 남아있습니다.

아마 그 전에 암호화하고 숨겨두었을 겁니다.

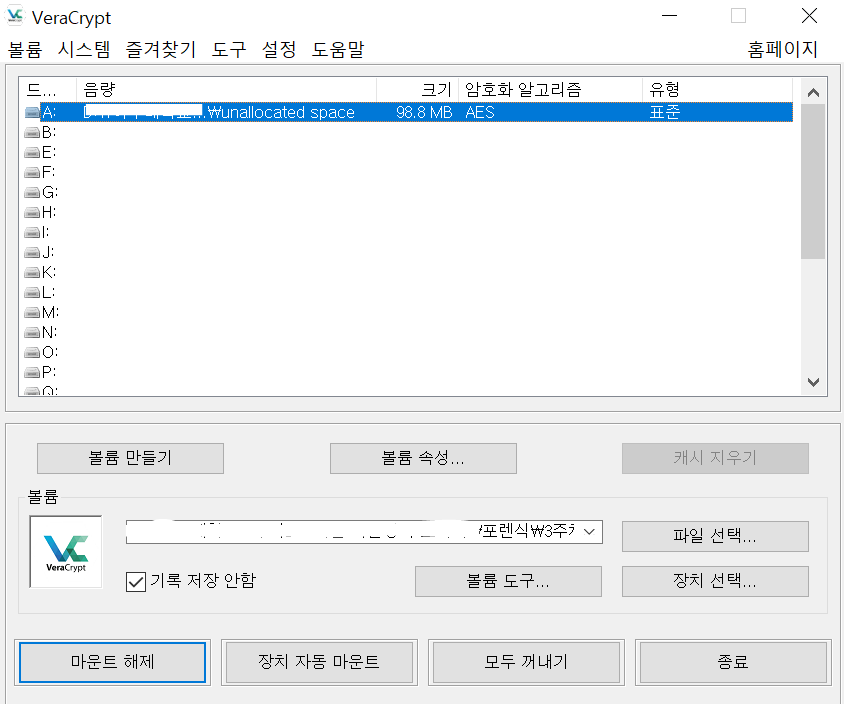

하드에 숨겼다는 말에서 힌트를 얻어 파티션 3이 숨겨진 파일이란 것을 유추해볼 수 있습니다.

그 이유는 파티션 1, 2는 실제로 사용되고 있으며,

파티션 3은 위의 사진과 같이 unrecognized file system으로 되어 있습니다.

가장 의심가는 파티션은 파티션 3이라고 볼 수 있습니다.

여기서 이제, 복호화 키가 담긴 값을 찾아야 하는데

범인이 해당 키 값을 남겨두지 않았을 것은 너무나 당연합니다.

그래서 우선적으로 쓰레기통을 살펴보았는데,

의심스러운 파일이 보입니다.

pw: thisispwthisispw

password를 줄인 말로 키 값으로 의심이 됩니다.

더불어, ase는 암호화 방식의 일종이므로 거의 확실하다고 볼 수 있습니다.

파티션 3에 있는 파일을 추출하고 veracrypt로 마운트해주면

다음과 같이 암호화된 파일을 열어볼 수 있습니다.

열어보면, 위와 같이 자신의 간단한 계획과 플래그 값이 들어있습니다.

유출된 자료가 아마 미공개 연락처인가 봅니다.

(리플 및 이더리움이 3월에 가격 상승하는 것도 유출된 자료인가?....)

네 이렇게 시리즈 문제를 다 풀어보았습니다.

풀면서 느꼈지만, 정말 문제를 재밌게 만들었다는 생각이 듭니다.

직접 한 문제씩 포렌식 분야 문제를 해당 사이트에서 풀어보시길 바랍니다.